もうひとつのパンデミック、対策は十分ですか?

テレワークの普及やDXが進むなかで、歩調を合わせるように増加するサイバー攻撃。日に日に手口が巧妙化し、以前までは有効といえた対応策が通用しなくなっています。最新のセキュリティ知識へのアップデートは、急務といえるでしょう。本稿では、増加するサイバー攻撃の背景や実際の被害事例、感染予防のための対策までをまとめました。

急増するサイバー犯罪

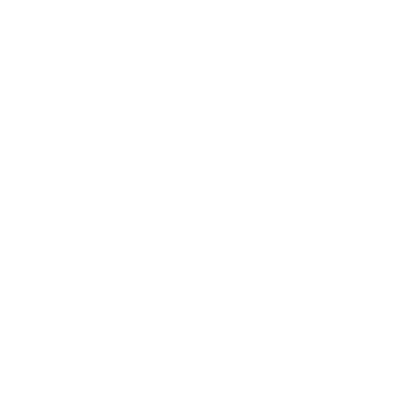

急速な新型コロナ感染拡大により、新たな生活様式として普及したテレワーク。その導入を急いだために、サイバー空間におけるマルウェア(悪意あるソフトウェア)感染拡大の引き金になったとすれば、皮肉なことだといえます。グラフが示すとおり、不正アクセスの届出件数は、2019年以降、大きく増加しています。

これまでサイバー攻撃の主舞台は英語圏でした。海外のサイバー犯罪組織にとって、日本語圏の情報価値は低く、大規模な標的になりづらかった経緯があります。しかし、自動翻訳の精度が上がるにつれ、治安のよさによるサイバー犯罪への警戒心の薄さと経済的な裕福さから、現在では格好の攻撃対象と目されるようになりました。

とりわけ警戒を強めなければならないのは、日本企業です。サイバー攻撃の標的は、個人から経済的メリットを得やすい企業へ急速にシフトしています。

| 時期 | 被害に遭った企業 | 被害状況 |

|---|---|---|

| 2020年1月 | 大手電機メーカーM社 | 機密情報が外部流出した可能性 |

| 2020年5月 | 大手通信会社N社 | 顧客情報(政府機関 を含む)が流出した可能性 |

| 2020年6月 | 大手輸送機器メーカーH社 | サイバー攻撃を受け、世界の9工場で生産を一時停止 |

| 2020年11月 | 大手ゲーム会社C社 | ランサムウェアによる標的型攻撃を受け、 個人情報・人事情報・開発資料等が流出した可能性 |

避けがたいサプライチェーン攻撃

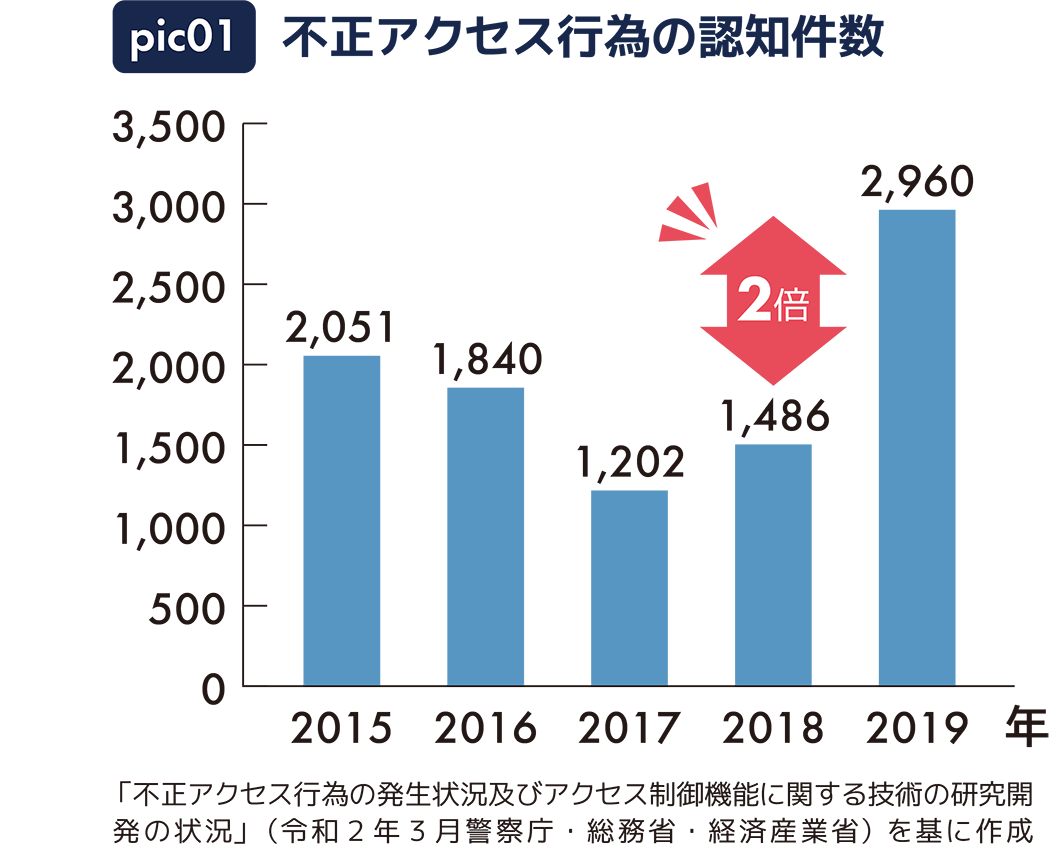

なぜこの短期間で、いくつもの大手企業が情報セキュリティを突破されているのでしょうか。ENISA(European Network and Information Security Agency:欧州ネットワーク・情報セキュリティ機関)の調査によれば、サイバー攻撃の66%がサプライヤーのコードに集中していることが判明しています。つまり、標的とする企業に直接サイバー攻撃を行うのではなく、セキュリティ対策が手薄とみられる関連企業や取引先企業を経由して不正侵入する手法が主流になっているのです。こうした経路で社内のだれかひとりがマルウェアに感染すれば、一気に社内の端末に拡大します。これがいわゆるサプライチェーン攻撃です。

マルウェア“Emotet”3大特徴

サイバー攻撃のなかでも現在、最も警戒すべきは、ロシア発のEmotet(エモテット)でしょう。2019年以降に被害報告が相次ぎ、2021年5月にはいったん収束したかにみえたものの、2022年2月以降、感染被害が続々と報告されています。こちらの感染対策も長期戦になることは、まちがいありません。

現代のサイバー犯罪のトレンドを体現

サイバー犯罪も黎明期においてはOSの脆弱性を突いた自己顕示や嫌がらせを動機とする愉快犯が主でした。そのため対策は比較的容易だったといえます。しかし現代のサイバー犯罪は、より巧妙化・組織化しており、経済的な目的にシフトしています。

Emotetがマルウェアの代名詞として扱われているのは、現代のサイバー犯罪を象徴しているからにほかなりません。感染した際の症状として、個人情報流出やファイル共有はいうに及ばず、ランサムウェアに感染させてデータを暗号化するという特徴を持っています。

ランサムウェアはRansomのスペルが示すように、身代金を要求するためのマルウェアです。データや業務システムを暗号化して人質に取り、仮想通貨などで金銭の支払いを要求します。警察庁のデータでは被害額は大半が1,000万円程度といわれていますが、被害はコストだけでなく競争力の低下、信用やブランドの失墜にも及びますので、甘く考えることはできません(参考記事:デジタルマーケティングに影響大! 2022年4月、個人情報保護法改正)。

添付ファイルから感染

報告されているEmotetの主な感染経路はEメールです。メールに添付されたWordやExcelなどのOffice文書ファイルに悪意あるマクロが仕込まれており、気づかずに実行すると感染する――といったものです。

日本でのセキュリティ対策はこれまで、添付ファイルを送信する際にパスワード付きZIPファイルとそのパスワードを別送するPPAPが主流でした。ただ、暗号化されたZIPファイルの状態では、マルウェア対策ソフトが反応しないという弱点があります。Emotetの手口はPPAPの仕組みを逆手にとったものといえます。

これを受けて2020年11月24日、内閣府と内閣官房においてはPPAPの廃止が宣言されました。現在、民間でもIT企業を中心に急速なPPAP離れが起きています。

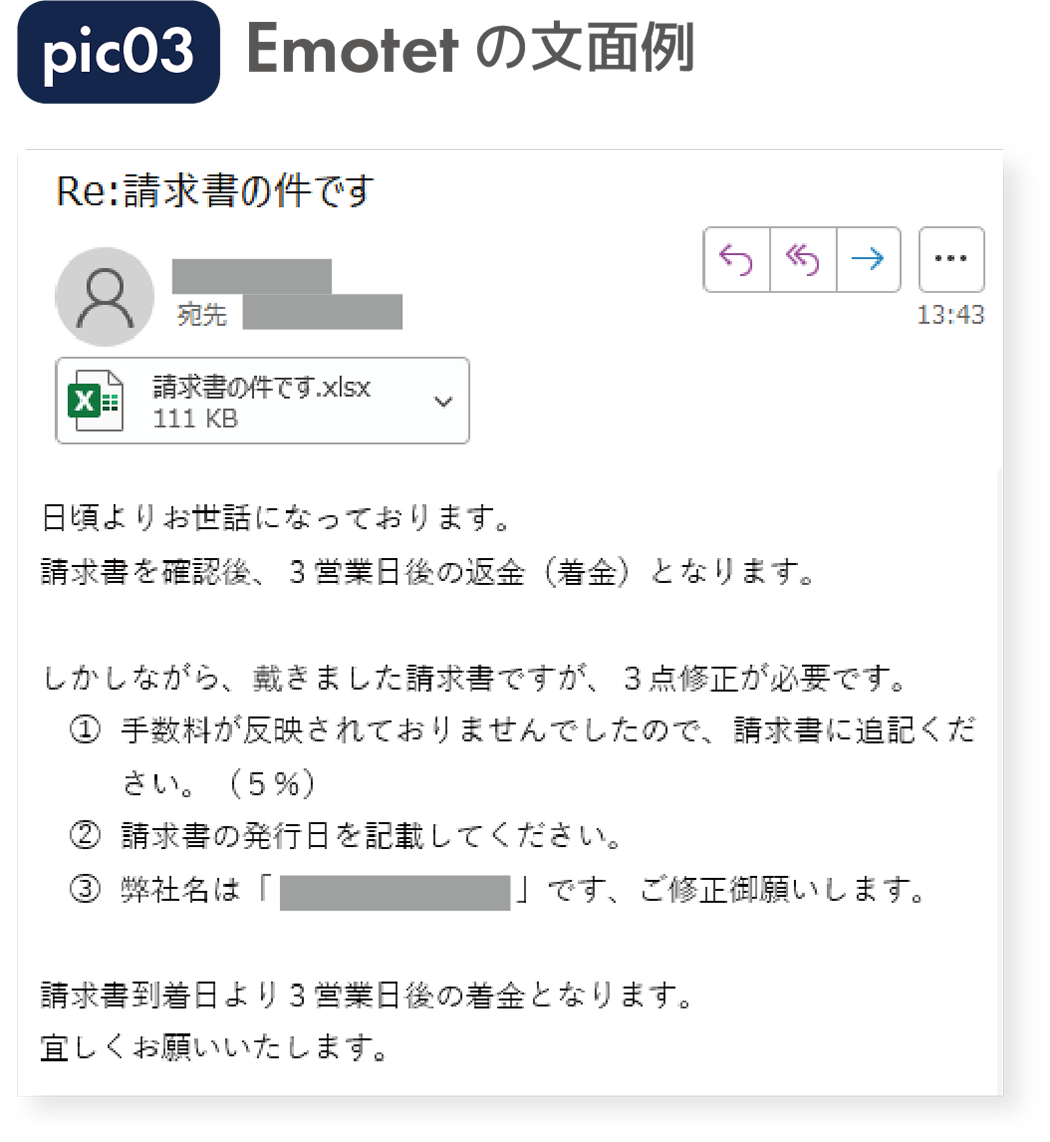

狡猾な偽装メール

Emotetの狡猾な点は、正規のメールを巧みに偽装して送られてくることです。件名に「Re:」や「Fw:」がついていたり、本文も業務でよくみられる汎用的な文面が使われます。そのうえ、業務上頻繁にやりとりするWordやExcelファイルに潜んでいるのですから、一見したところでは不自然さを見抜くのは難しいでしょう。

幸いにして、Emotetは添付ファイルを開いただけでは感染しません。利用者がマクロ実行を許可する操作を行った場合のみ感染する仕組みです。メール経由で入手したOfficeファイルについては、送信元を確認して、信用できなければ「編集を有効にする」ボタンをクリックしないほうが賢明といえます。

ITSからのソリューション

セキュリティ対策に終わりはありません。マルウェア感染は企業にとって対策が困難ですが、OSを最新に保つほか、各種セキュリティシステムで多層的、多面的に予防する必要があります。内田洋行ITソリューションズでは、お客様の環境に合わせて多彩なセキュリティサービスをご案内しております。最新のセキュリティ対策について詳しい資料もご用意しておりますので、ぜひご活用ください。

【参考】

・「サイバー攻撃の最近の動向等について」サイバーセキュリティタスクフォース事務局

・「『Emotet(エモテット)』と呼ばれるウイルスへの感染を狙うメールについて」IPA 独立行政法人 情報処理推進機構

・「サイバー空間をめぐる脅威の情勢等」警察庁

・「サイバー攻撃に関する最近の動向」総務省