~最恐マルウェア「Emotet」から考える~添付ファイルの新常識

取引先からの請求書の確認依頼など、日々のメールのやり取りのような日常業務においてもマルウェア感染の被害事例が多発しています。

攻撃手法も巧妙化しており、社員一人一人が正しい情報や対処法を身に付けておかなければ、社内業務をストップさせるだけではなく、個人情報の流出や取引先への感染拡大を招くことから企業としての責任を問われる事態にもなりえます。

感染が拡大している「Emotet」の最新手口や、これまでセキュリティ手法のひとつとして利用されていたパスワード付きZIPファイル「PPAP」の問題点を整理した上で、これからの添付ファイルの取り扱いについてわかりやすく講演いただきました。

最恐マルウェア「Emotet」攻撃手法と対策について

「Emotet」とは?

本日は最恐マルウェアといわれている「Emotet」の攻撃手法と対策について解説します。Emotetは非常に高い感染力と拡散力を持つマルウェアです。感染すると、お使いのメールソフトからメール情報を盗み取り、正規のメール返信に偽装して、攻撃メールをばらまきます。さらに、他のマルウェアを媒介するマルウェアプラットフォームとして動作し、他のマルウェアが次々と侵入して、大きな被害につながる可能性があります。

Emotetの経緯、活動再開と観測状況

Emotetは2014年頃にオンラインバンキングを狙うトロイの木馬として拡散され始めました。2017年後半、銀行のセキュリティ対策が進んだことでビジネスモデルが変化し、感染能力をさらに強化させて、他の犯罪組織のマルウェアを拡散させる攻撃プラットフォームへと進化しました。2019年10月頃から日本国内での感染が急増しましたが、2021年1月27日に「Operation Lady Bird」によってEmotetのインフラを無力化することに成功しました。感染が収束したように思われましたが、2021年11月後半から活動が再開し、1回目の感染拡大と比べて威力が5倍ほど強まりました。

講演資料:「~最恐マルウェア「Emotet」から考える~添付ファイルの新常識」より

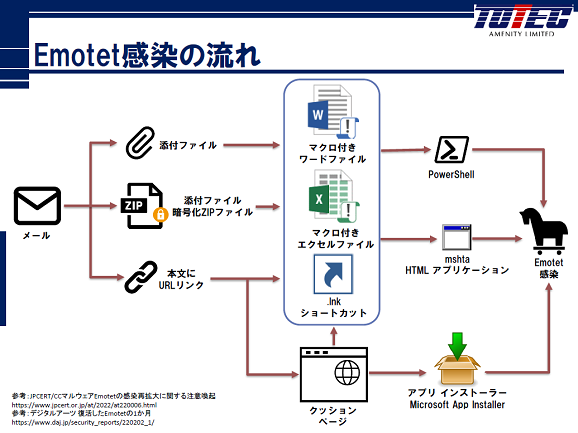

Emotet感染の流れ

Emotetはメールで侵入してきます。ファイルや暗号化ZIPファイルが添付されている、もしくは本文にURLのリンクが貼られたメールが送られてきます。添付ファイルにはマクロ付きのWordファイルやExcelファイル、最近では「.lnk」というショートカットがあり、これらを開いてマクロを実行すると、クライアント側で実行できるアプリケーションを経由して外部からEmotetをダウンロードし、感染します。他にも最近はクッションページに飛ばすことで感染してしまう流れもあるようです。

講演資料:「~最恐マルウェア「Emotet」から考える~添付ファイルの新常識」より

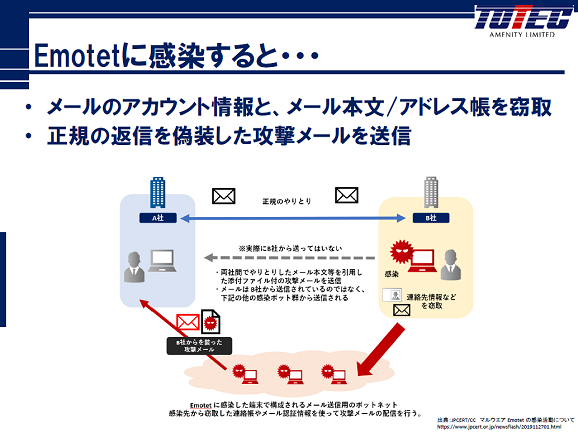

Emotetに感染すると…

Emotetに感染すると、メールのアカウント情報と、メール本文やアドレス帳が盗まれます。そして、メール本文を悪用して正規の返信を偽装し、攻撃メールが送られてしまいます。

講演資料:「~最恐マルウェア「Emotet」から考える~添付ファイルの新常識」より

被害の拡大

被害の拡大には2種類あります。一つ目が「ネットワーク内で横展開(ラテラルムーブメント)」です。感染端末に保存されているパスワードを悪用したり、SMB(Windowsファイル共有)の脆弱(ぜいじゃく)性を攻撃したりして、ネットワーク内で感染を拡大させます。SMBの脆弱性はOSが最新バージョンになっていると閉じられていますが、古いパソコンが残っていると攻撃されることがあります。二つ目が「攻撃プラットフォームとして被害拡大」です。外部の制御サーバー(C&Cサーバー)に接続して、機能を追加、新たな攻撃手法を用いて攻撃したり、他の犯罪組織のマルウェアを拡散させるサービスを提供したりして、被害が拡大していきます。

進化する感染手段

現在、感染手段は進化しています。2019年の感染拡大では、主にメールに添付されたマクロ付きWordファイルやURLリンクから感染しましたが、対策が進むことにより暗号化ZIPファイルでWordファイルを送るという形に攻撃が変化しました。ファイルが暗号化されていると、セキュリティ対策ソフトを通り抜けることができるからです。

2021年の感染再拡大時には、マクロ付きのExcelファイルが利用されたり、クッションページから正規アプリを偽装してインストールさせたりするようになってきました。

感染が疑われる場合

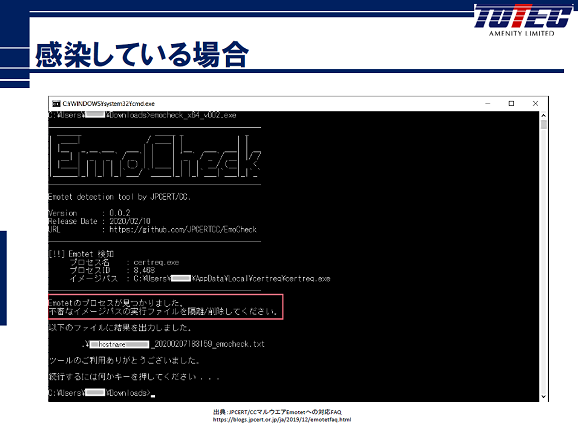

感染が疑われる場合、日本国内のセキュリティインシデントに対応している組織である、JPCERT/CCが公開するEmotet専用の感染確認ツール「EmoCheck」を使ってみてください。GitHubで公開されています。配布ページの先頭に「Latest」とある最新版がありますので、emocheck_x86.exeまたはemocheck_x64.exeをダウンロードして実行してください。

感染していない場合、感染している場合

「EmoCheck」実行後、感染していなければ画面に「Emotetは検知されませんでした」と表示されますし、感染していれば、「Emotetのプロセスが見つかりました。不審なイメージパスの実行ファイルを確認/削除してください」と表示されますので、早急に対応してください。

講演資料:「~最恐マルウェア「Emotet」から考える~添付ファイルの新常識」より

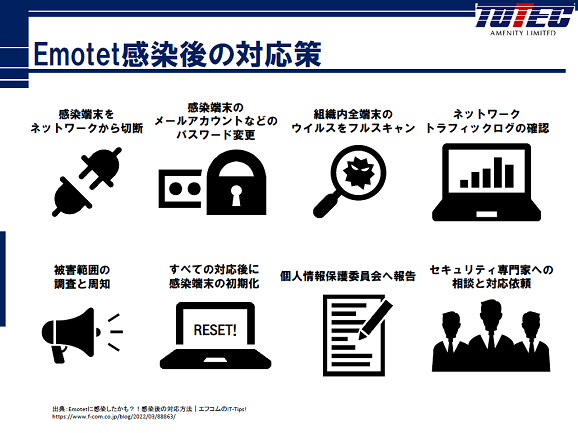

Emotet感染後の対応策

Emotetに感染した場合、まずは感染している端末をネットワークから切断してください。被害の拡大を防ぐためです。次に、感染端末のメールアカウントのパスワード変更、組織内全端末のウイルスをフルスキャン、ネットワークトラフィックログの確認、被害範囲の調査と周知などを行います。そして全ての対応が終わった後に、感染端末を初期化していただくのがよいと思います。また、2022年4月に個人情報保護法が改正され、個人情報が漏えいした場合、個人情報保護委員会へ報告が義務付けられています。

感染後の対応策は慣れていなければ難しいので、感染の可能性があれば、セキュリティの専門家に相談し、対応を依頼いただくのが確実だと思います。

講演資料:「~最恐マルウェア「Emotet」から考える~添付ファイルの新常識」より

ネットワークトラフィックログの確認

感染後の対応策としてネットワークトラフィックのログを確認すると説明しました。「URLhaus」という悪性サイトのブラックリストを提供しているデータベースが存在しますので、そこで登録されているサイトへのアクセスがないかを確認します。また、「URLhaus」に登録されているURLを、あらかじめブロックしていただくことも有効な対策です。

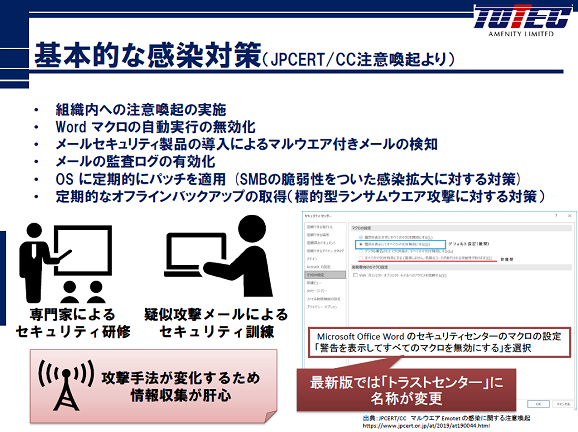

基本的な感染対策(JPCERT/CC注意喚起より)

基本的な感染対策として、第一に組織内への注意喚起を行うことが重要です。専門家によるセキュリティ研修の受講や疑似攻撃メールによるセキュリティ訓練もご検討いただくとよいのではないでしょうか。他にも、Wordマクロ自動実行を無効化する、メールセキュリティ製品の導入によるマルウェア付きメールの検知、Windows Updateなどによる定期的なOSへのパッチ適用、定期的なオフラインバックアップなどを行ってください。

ここに挙げた対策を行ったから安心というわけではありません。攻撃手法は変化しますので、攻撃手法に応じた対策を練っていただくことが非常に重要です。

講演資料:「~最恐マルウェア「Emotet」から考える~添付ファイルの新常識」より

PPAPから考える添付ファイルの本質的な問題点

PPAPとは?、なぜPPAPが行われるか?

最近「PPAP」というキーワードがよく使われるのですが、聞いたことはありますか。PPAPはパスワード付き暗号化ZIPファイルを送った後に、別のメールでパスワードを送付するという「セキュリティしぐさ」です。会社のセキュリティポリシーで決まっている、ISMSの監査対応、盗聴対策、「みんながしている」からという理由で行っている方が多いのではないでしょうか。

なぜPPAPがダメなのか

同じ通信路でパスワードを送っているため、暗号化付きのZIPファイルを送っているメールが読めるなら、パスワードを送ったメールも読めてしまいます。これでは全く盗聴対策になっていません。また、受け取るデバイスが制限されてしまうこと、暗号化ZIPファイルの強度が低いこと、暗号化ZIPがマルウェアの隠れみのになるために、PPAPは良くないといわれています。

PPAPの最大の問題点

PPAPによって、本来行うべきセキュリティ対策が阻害されてしまうことが一番厄介な問題だと思っています。「Security Theater(劇場型セキュリティ)」、つまり手軽にセキュリティをやっている感を演出できます。心理的に安心感があっても、技術的な面では全く安全ではありません。

サイバー攻撃の侵入経路

サイバー攻撃の侵入経路は90%がメールからです。つまり、メール対策をしっかり練ることで、サイバー攻撃に対する防御力を上げることが可能なのです。

講演資料:「~最恐マルウェア「Emotet」から考える~添付ファイルの新常識」より

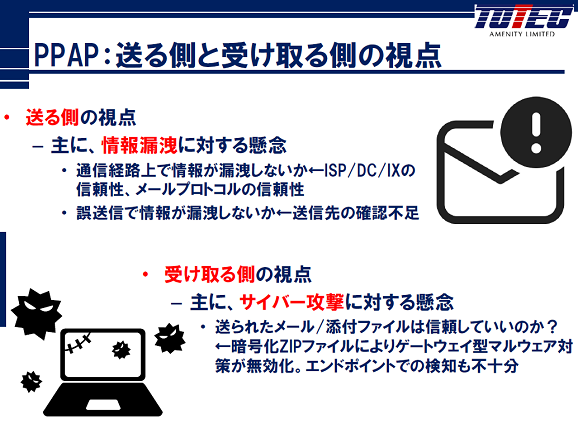

PPAP:送る側と受け取る側の視点、添付ファイルを安全に運用できるか?

送る側は情報漏えいに対する懸念があるため、PPAPで手軽に暗号化してファイルを送り、安全な気持ちになっています。一方、受け取る側は送られたメールや添付ファイルを信頼していいのかという、攻撃に対する懸念があります。受け取る側のリスクが圧倒的に高く、送る側のリスクを受け取る側に転嫁しているのがPPAPです。ファイル転送を添付ファイルに頼っている時点で負けです。

講演資料:「~最恐マルウェア「Emotet」から考える~添付ファイルの新常識」より

PPAP拒否の動向

PPAP拒否の流れが起きています。某大手電気通信事業者はPPAPの廃止を発表しました。暗号化ZIPファイルを含むメールを受信した場合、添付ファイルは自動で削除するようです。今後このような対応が増えてくるのではないでしょうか。

クラウドを信頼していいの?

ファイル転送はさっさとクラウドに移行しましょう。今、クラウドは総じて安全と言っていいと思います。かつて、クラウド事業者がさまざまなセキュリティ事故を起こしましたが、今や実績と経験を積んだクラウド事業者に匹敵するセキュリティを、自社のオンプレミス環境で確保するのは難しくなっています。セキュリティを堅牢にするためには設備投資、経験、運用組織が重要です。クラウドサービスを導入することにより、堅牢なセキュリティ環境を確保することを検討してもよいのではないでしょうか。

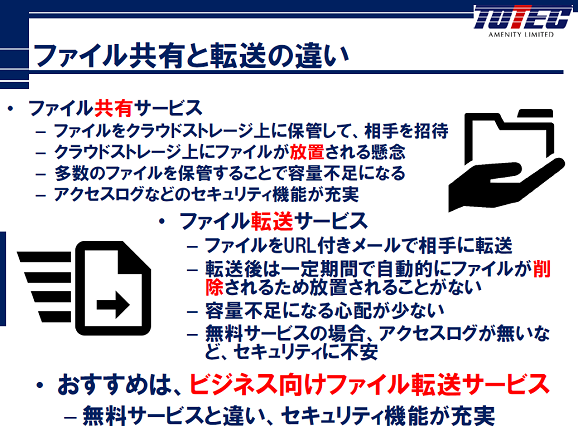

ファイル共有と転送の違い

ファイル共有とはファイルをクラウド上のストレージに保管して、送りたい相手を招待して、ファイルを共有する方法です。クラウド上にファイルを放置する懸念がありますが、アクセスログなどのセキュリティ機能が充実していることが多いため安心です。一方、ファイル転送とはファイルをURL付きのメールで転送する方法です。転送後、一定期間で自動的にファイルが削除されます。無料のファイル転送サービスも多くありますが、セキュリティに不安が残るものもあるため、セキュリティ機能が充実したビジネス向けのファイル転送サービスをご検討ください。

講演資料:「~最恐マルウェア「Emotet」から考える~添付ファイルの新常識」より

トーテックサイバーセキュリティ研究所 所長

藤原 礼征 氏

大阪大学基礎工学部卒業後、大阪大学大学院基礎工学研究科に進むと同時に、会社設立。ソフトウェアアーキテクトとして、ソフトウェアの設計・開発の技術力に内外からの厚い信頼があり、様々な会社や研究機関において研究開発や製品開発に携わる。

専門分野は、ネットワークフォレンジックス、ウェブアプリケーションセキュリティ、通信・暗号プロトコルの設計・開発、マルチスレッドプログラミングなど。

■経歴

・1974年 大阪府出身

・1996年 大阪府立産業技術総合研究所(和泉市)のインキュベーター施設に学生ベンチャー第一号として入居

・1997年 大阪大学基礎工学部卒業。企業家の創出・育成を補助する(財)大阪府研究開発型企業振興財団(FORECS)補助金を審査対象中最年少で獲得。大阪大学大学院基礎工学研究科進学と共に、有限会社ホットラインインテグレータジャパンを設立

・2000年 株式会社ソリューション・クルーを設立、代表取締役就任

・2012年 「トーテックサイバーセキュリティ研究所」所長就任

【本セミナーレポートに関する免責事項】

当サイトへの情報・資料の掲載には注意を払っておりますが、

最新性、有用性等その他一切の事項についていかなる保証をするものではありません。

また、当サイトに掲載している情報には、第三者が提供している情報が含まれていますが、

これらは皆さまの便宜のために提供しているものであり、

当サイトに掲載した情報によって万一閲覧者が被ったいかなる損害についても、

当社および当社に情報を提供している第三者は一切の責任を負うものではありません。

また第三者が提供している情報が含まれている性質上、

掲載内容に関するお問い合わせに対応できない場合もございますので予めご了承ください。