近年増加しているサイバー攻撃の標的は政府機関から民間企業まで幅広く、いつ自社が標的になるかわかりません。

攻撃手法も多岐にわたり、対策を取るだけでなく、万が一攻撃を受けてしまった際の被害を最小限に食い止めるためのことも考える必要があります。

サイバー攻撃による「被害」とその「被害」を最小限にするためのポイントを解説します。

JPCERT/CCの活動

JPCERT/CCの果たす役割

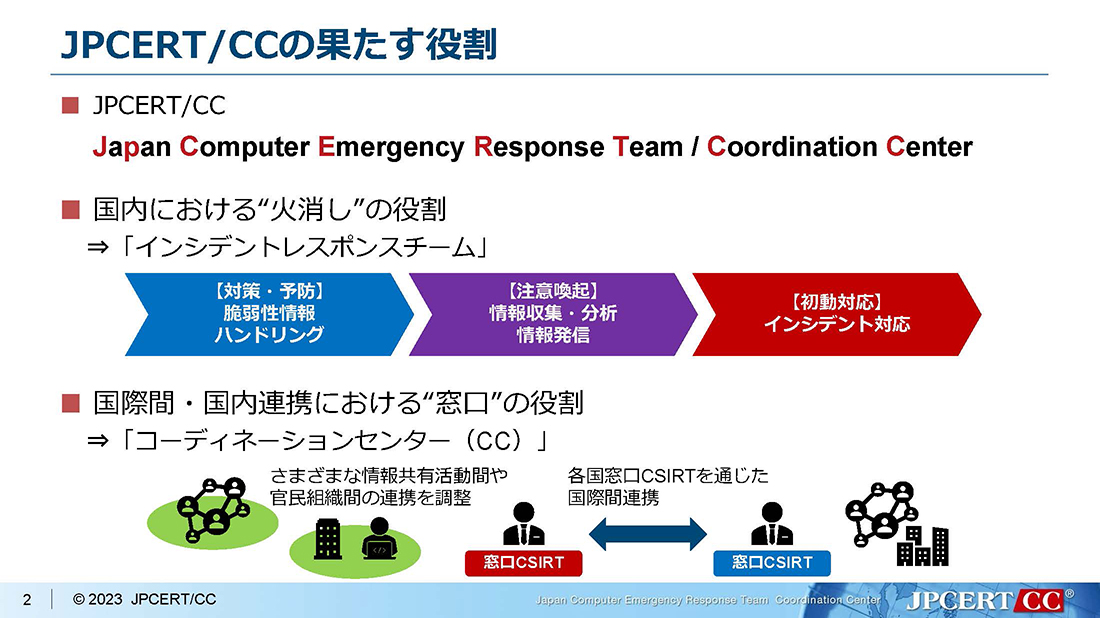

弊センターには2つの大きな役割があります。1つは、サイバー攻撃被害発生時のインシデント対応の初動対応支援で、実際に被害に遭う前のサイバー攻撃の未然予防に向けた脆弱性情報ハンドリング、そして被害拡大防止のための注意喚起等の情報発信も行っています。

もう1つは、関係者間の仲介役です。サイバー攻撃の停止に向けてはISP、クラウドホスティング事業者、その他の事業者との連携が必要になるため、関係者間の仲介役を担っています。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

JPCERT/CCの注意喚起

弊センターはソフトウェアの問題点である脆弱性の調整機関としての活動を行っています。「脆弱性が存在する」というだけではサイバー攻撃の危険の可能性は低いですが、実際の攻撃を予測させる観測状況、現実的な悪用シナリオの検証を踏まえ、危険発生の蓋然性が高まっているタイミングで注意喚起を行っています。

激増するサイバー攻撃

インシデント対応状況(2022年4月~2023年3月)

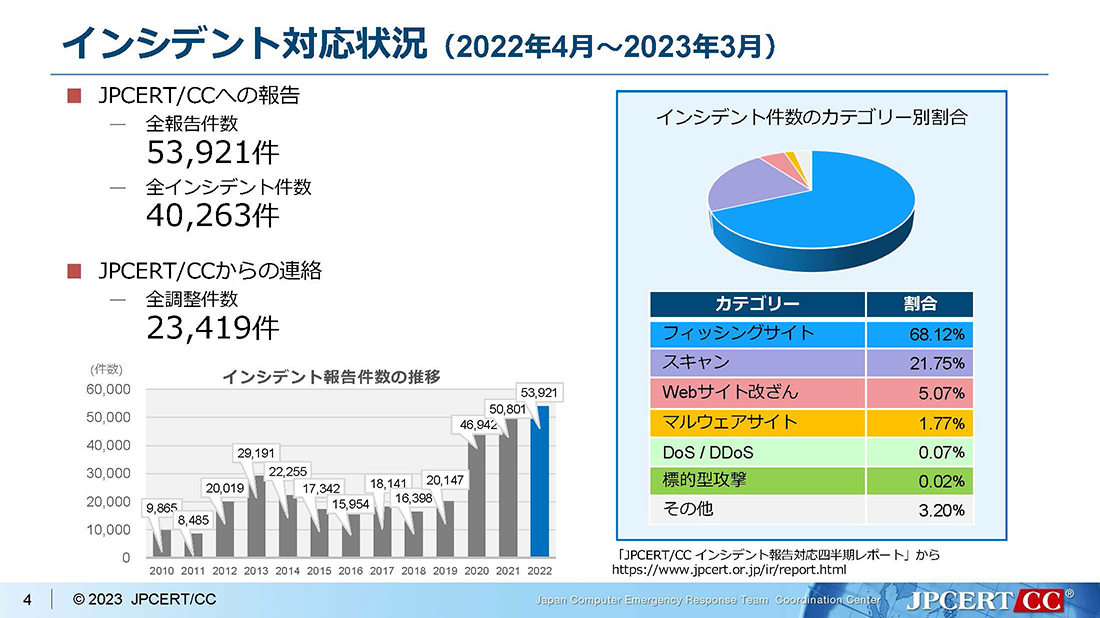

2022年度のインシデント対応相談件数は実質4万件前後です。そのうち実際に弊センターでインシデント対応、初動対応支援、コーディネーション等を行った件数は2万3,000件ほどになります。相談件数はコロナ禍の2022年度以降急増しています。相談内容はフィッシングサイトの相談、情報提供、届出などで、全体に終わる割合は少ないですが、侵入型ランサムウェア攻撃、標的型サイバー攻撃など深刻な被害をもたらす攻撃に関する相談も多い状況です。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

2022年の出来事:「コスト」から見たDDoS対策

DDoS攻撃の直接的なダメージは、その他の攻撃被害である情報の窃取、システムの破壊、データの消去などの攻撃に比べるとそこまで重大ではないと考えることもできます。DDoS攻撃のアクターは混乱やレピュテーション的なダメージを狙った脅迫行為により、自らの成果として扇動するような間接的な効果を狙っています。

しかし社会全体が求めるDDoS対策は過剰ではないかという問題意識を持っています。特にウェブサイトの維持が至上命題になっていないかと懸念しているのです。ウェブサイトの情報提供機能は分野・業種によって異なっていますので、ウェブサイトの許容できる停止期間もさまざまです。DDoS攻撃が収束するまで、ある程度の時間待つという選択肢もあるのではないかと考えています。

さらにコストの負担軽減対策として、上位ISP側での通信遮断契約を把握しておく、SNSアカウントなど他の手段により障害を発表するなどの方法もあります。

攻撃「被害」を改めて考える

1. DDoS攻撃

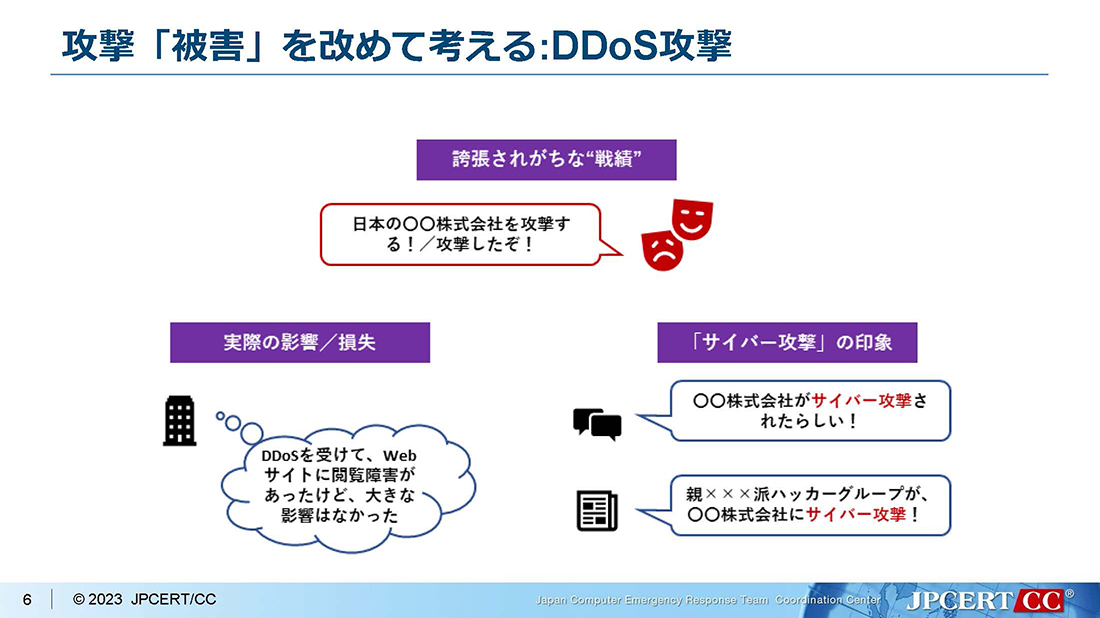

DDoS攻撃のアクターがある企業を攻撃した場合、センセーショナルな情報発信により戦績を誇張します。この攻撃側の宣伝の報道やSNS上での拡散の際には、攻撃の詳細な情報は含まれない場合があります。実際はDDoS攻撃による短時間のホームページ停止被害であっても、やや誇張された情報が拡散してしまうということなのです。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

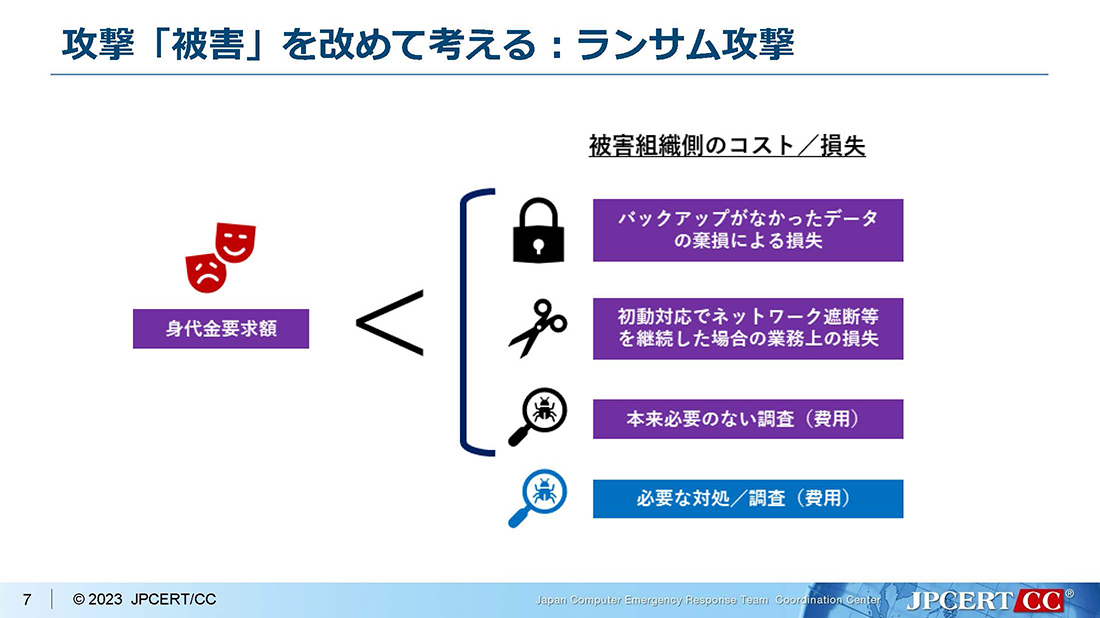

2. ランサムウェア攻撃

ランサムウェア攻撃被害は、まずデータ棄損による損失があります。そして初動対応によりネットワーク遮断を行った場合の業務上の逸失利益が発生します。さらにフォレンジック調査などにおいて、本来必要のない調査をやみくもに行うことで、事後の対応コストが増えてしまっているケースがあります。

海外においては、要求金額が低い場合、想定される損失に加えて事後の対応コストまで含めた金額より身代金支払いのほうが安価という判断により支払いに応じる被害組織が相次いでいます。

これに対して、バックアップ取得が前提ですが、本来必要な調査費用を最小限にとどめ、何らかの被害復旧ができる仕組みがあり、被害が公になるレピュテーションリスクを最小限に抑えることができれば、必ずしも身代金支払いが合理的との判断はなされないのではないかと考えています。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

予防と対応

予防原則について

深刻かつ不可逆的な被害の発生が強く予想される場合、科学的因果関係が不明な状況であっても損害回避のために非常に強い対策が正当化されるという、それを予防原則と言います。

サイバーセキュリティの世界では、攻撃の発生前であっても脆弱性の悪用の影響が極めて大きいと判断された場合、注意喚起などの情報発信が行われる場合があります。この注意喚起が、実質的に当該ソフトウェアの利用停止を促す内容と受け取られるケースが多々発生します。結果的に攻撃がなかった場合、その利用停止の呼びかけは合理的であったのかという疑問が発生します。

インシデント対応においても、マルウェアの感染被害の拡大を防ぐため、やむを得ず業務影響の大きいネットワーク遮断措置がよく行われます。予防原則を重視し過ぎることにより、他に取り得た選択肢の検討までも排除し、機会損失のダメージが非常に大きくなるのではないかと指摘されています。

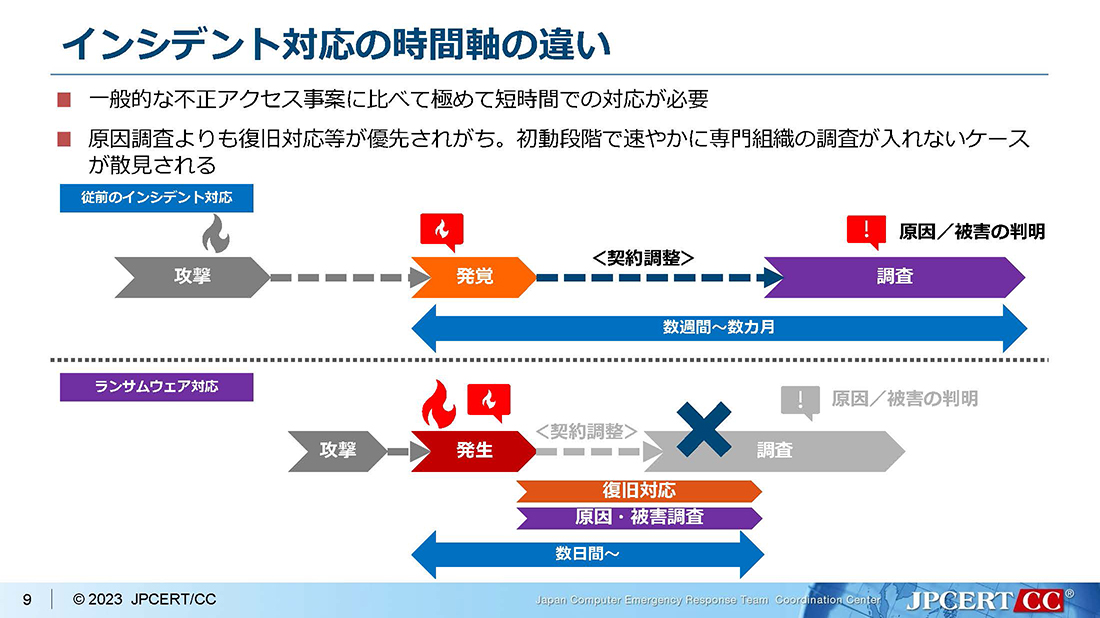

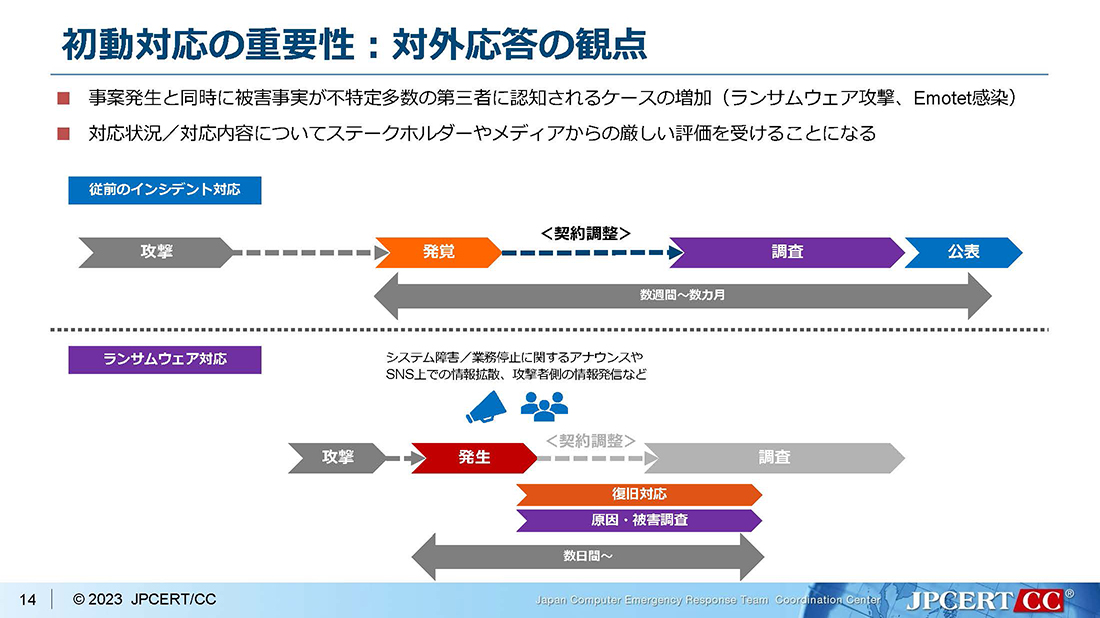

インシデント対応の時間軸の違い

従前のインシデント対応の場合、セキュリティベンダーとの契約調整後調査をするため、その期間は数週間から数カ月、さらに1年近い時間がかかる場合もあります。

ランサムウェアの場合、攻撃発生とともにデータ消去によりサービス障害が発生し、それに伴い外部に業務停止のアナウンスをします。その場合原因・被害調査より復旧対応が優先されがちです。ランサムウェアの場合は数時間という単位で刻々と状況が変化するため、非常に短時間の対応に迫られるのです。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

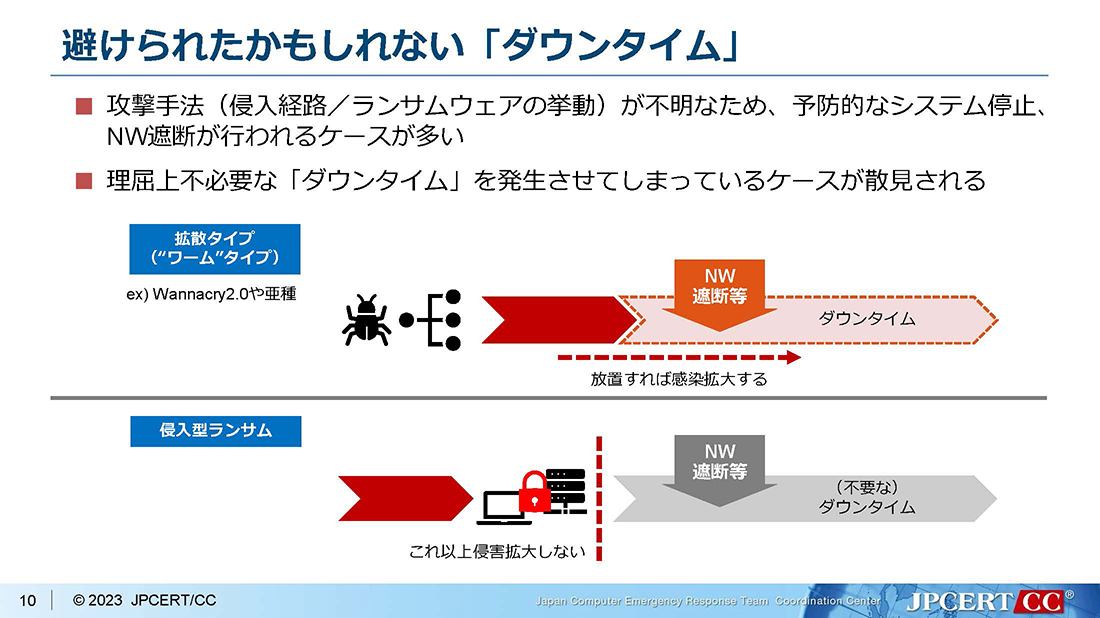

避けられたかもしれない「ダウンタイム」

2017年に大規模なアカウント被害が発生したWannacry2.0のケースなどのワームタイプというマルウェアの場合、放っておくと次々とネットワークに感染が広がっていきます。現在でも限定的なネットワーク遮断がマルウェア初動対応マニュアルに入っている企業は多いと思います。ネットワーク遮断による業務影響のことをダウンタイムと称しています。

予防原則的な考えにより、ネットワーク遮断のような最も強力な予防措置を講じることがありますが、理屈上、本来は不要な停止措置によるダウンタイム、「避けられた損害」ではないかと考えることができるのです。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

初動対応

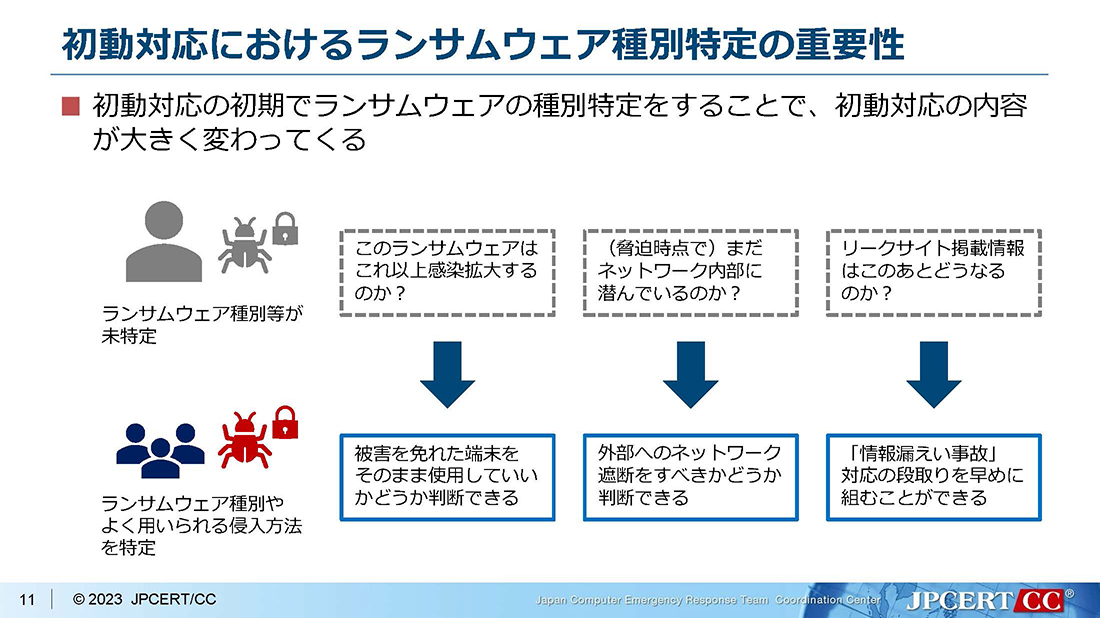

1. 初動対応におけるランサムウェア種別特定の重要性

強力過ぎる予防措置的な対応を行わないためには、初期の段階でランサムウェアの種別特定を行うことを強く推奨しています。

ランサムウェアの種別を特定し攻撃者をある程度推測できれば、被害端末の切り離しなどを行い、インターネット遮断は行わない判断ができます。また情報漏えいの可能性が低い場合、それ以外の対応を優先することもできます。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

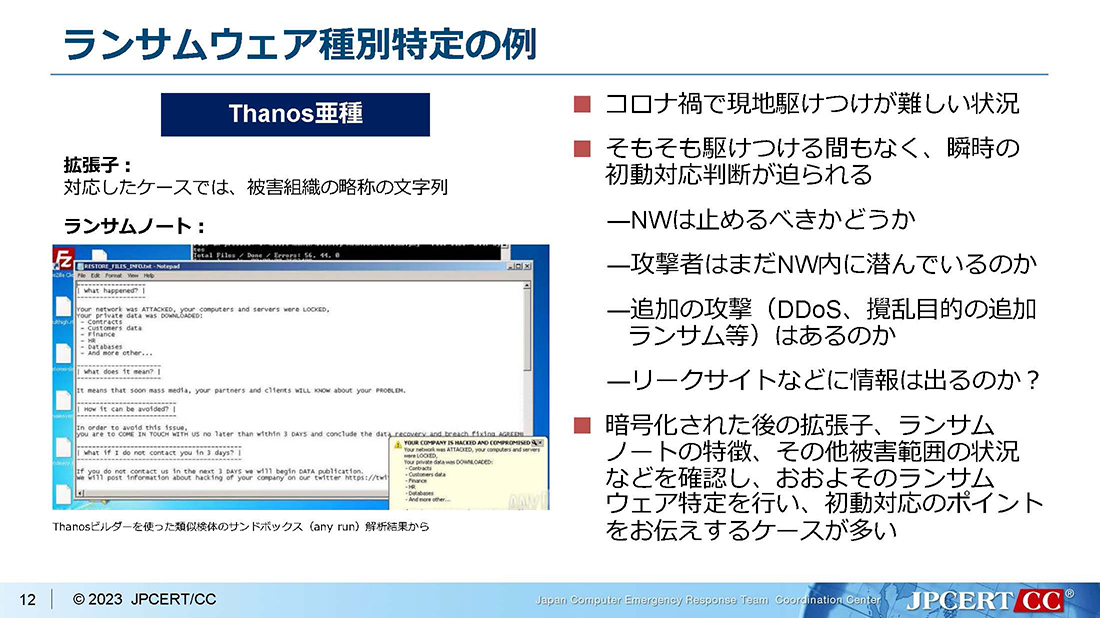

2. ランサムウェアの種別特定の例

Thanosと言われるランサムウェアの亜種を用いたとある攻撃活動では、暗号化された後、拡張子などに幾つかの特徴がありました。コロナ禍では現地への駆けつけが困難でしたが、初動対応は一刻を争う状況です。弊センターでは暗号化された後の拡張子の文字列、ランサムノートの特徴、被害範囲の状況などの情報を電話などでお聞きします。またスマートフォン撮影による画像の送信により情報を得ることで遠隔でランサムウェアの種別特定を行い、初動対応のポイントをご紹介していました。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

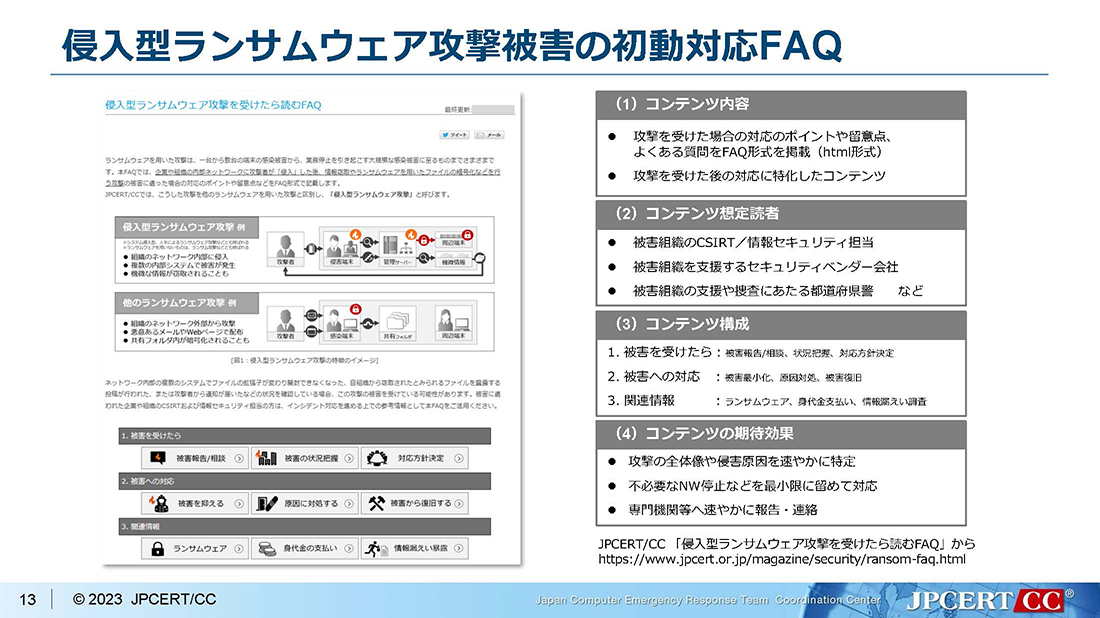

3. 侵入型ランサムウェア攻撃被害の初動対応FAQ

ランサムウェア攻撃の初動対応FAQがありますので、当センターのURLをご覧ください。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

4. 初動対応の重要性:対外応答の観点

従前のインシデント対応では、かなりの準備期間を経て被害公表ができましたが、ランサムウェアの場合、SNSなどを通じ短時間で被害事実に関する情報が拡散してしまいます。またEmotet感染の場合、被害組織になりすましたメールが多数飛び交います。そのため被害公表前に被害事実が不特定多数に知られることとなり、情報発信の準備期間を設けることができません。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

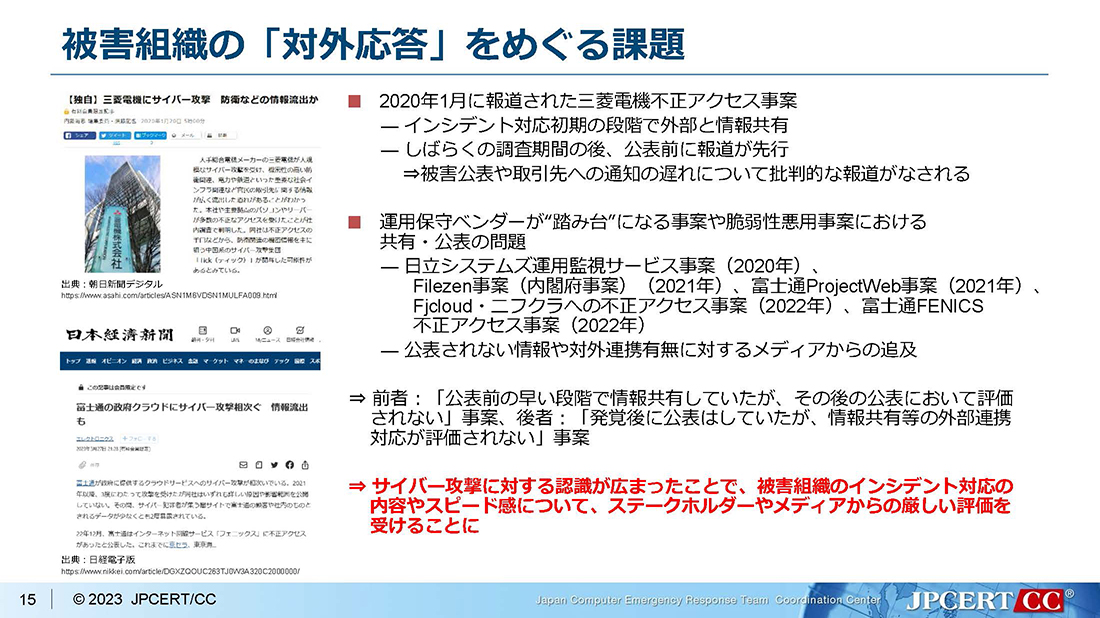

5. 被害組織の「対外応答」をめぐる課題

これまでの被害公表や報道等蓄積により、サイバー攻撃に対するインシデント対応の「相場観」というものがユーザーやステークホルダーなど、多くの関係者に認知されるようになってきました。そのため、被害公表を行った際に、被害組織のインシデント対応内容やスピード感が「相場観」から見て妥当なのかという厳しい評価が、所管省庁、メディア、ステークホルダーからなされる事態になっています。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

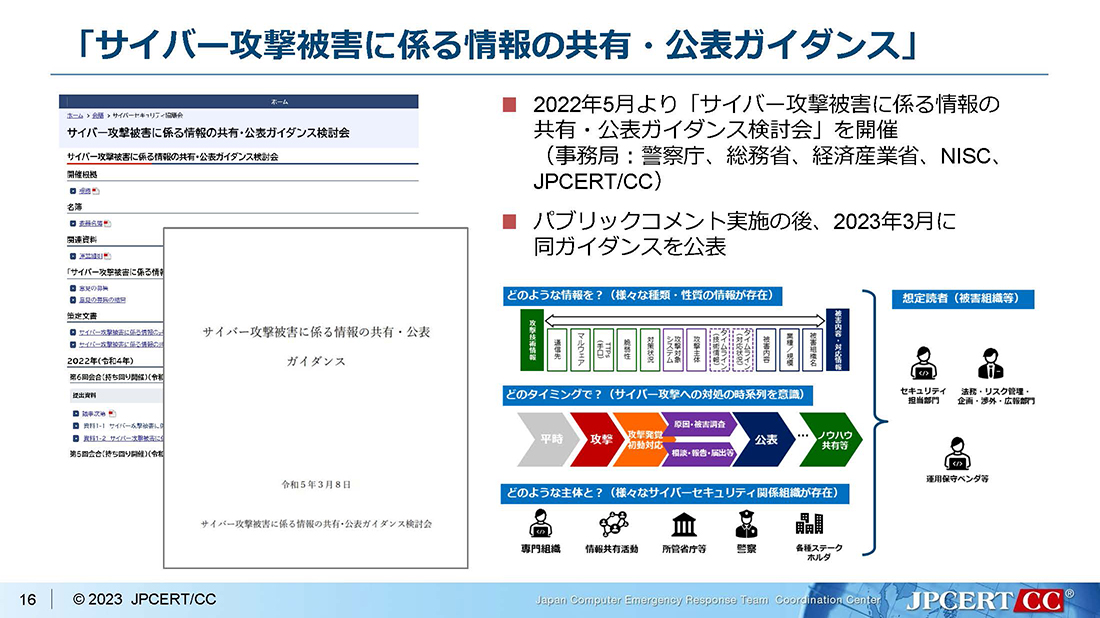

「サイバー攻撃被害に係る情報の共有・公表ガイダンス」

この資料は、JPCERT/CCのほかNISC、警察庁、総務省、経済産業省が共同事務局となった有識者検討会で取りまとめた、被害現場で見つかる情報の共有、被害公表のタイミングなどを解説するガイダンスです。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

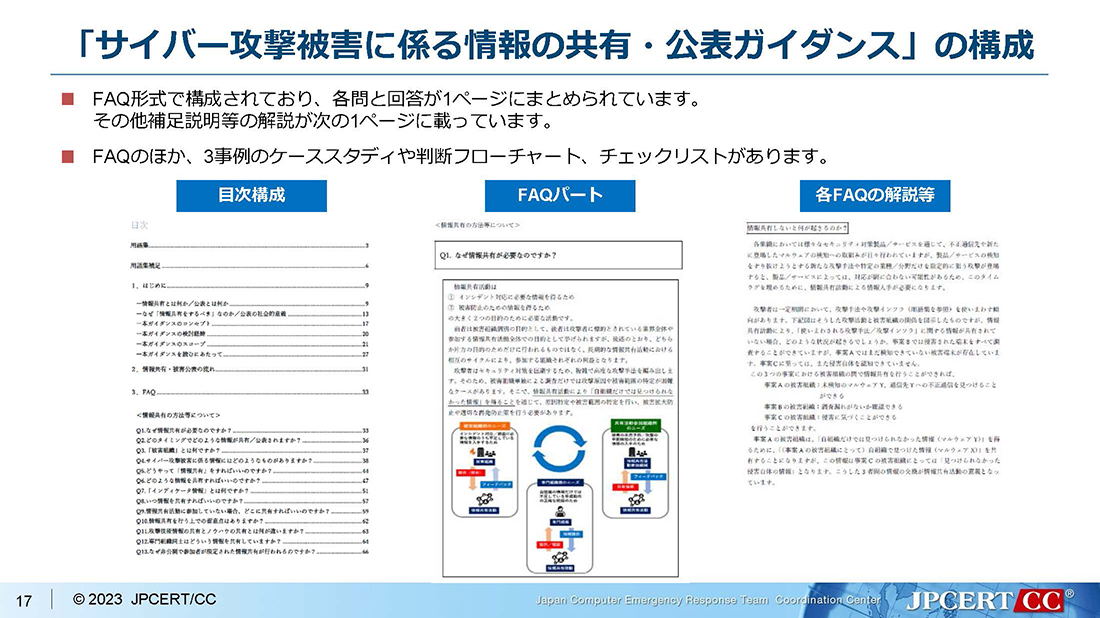

ガイダンスはFAQ形式で構成されています。各問、回答、補足説明の他、ケーススタディ、判断フローチャート、チェックリストの3事例が掲載されています。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

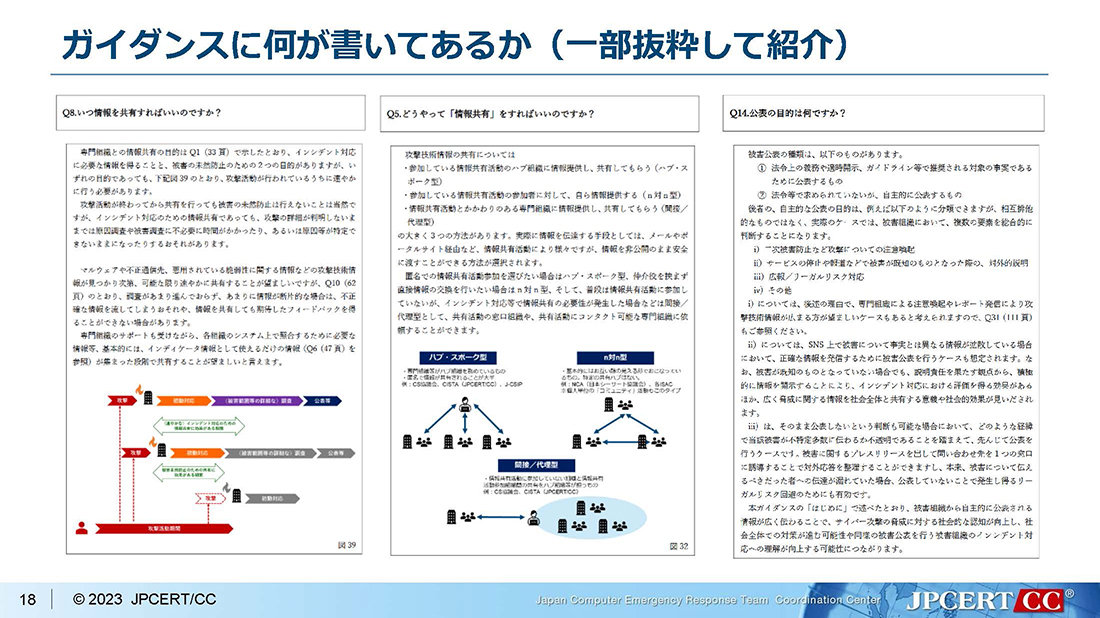

情報共有の時期、方法、目的について解説しています。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

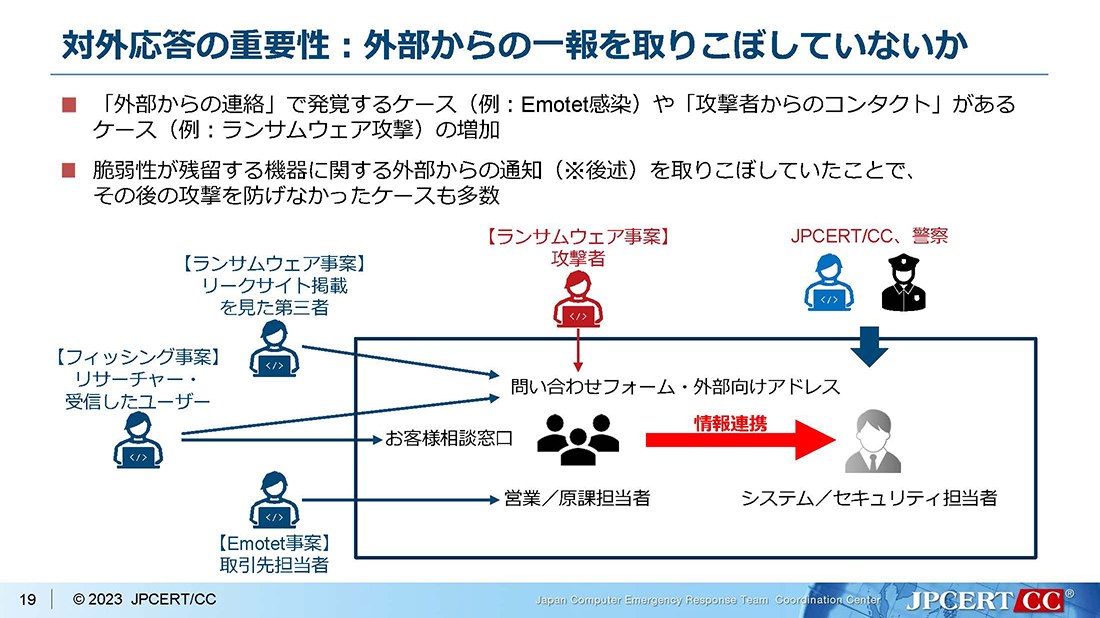

対外応答の重要性:外部からの一報を取りこぼしていないか

自らの情報発信だけではなく、外部からの連絡への対応も重要です。Emotetの場合は取引先から、フィッシングサイトの場合はリサーチャーと言われる専門家から、ランサムウェアの場合はリークサイトを見た第三者から情報提供がある場合があります。さらにランサムウェア攻撃者自身から脅迫メッセージを通知してくることもあります。社内のさまざまな窓口に来た情報を速やかにセキュリティ担当者に集約できる体制整備が必要です。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

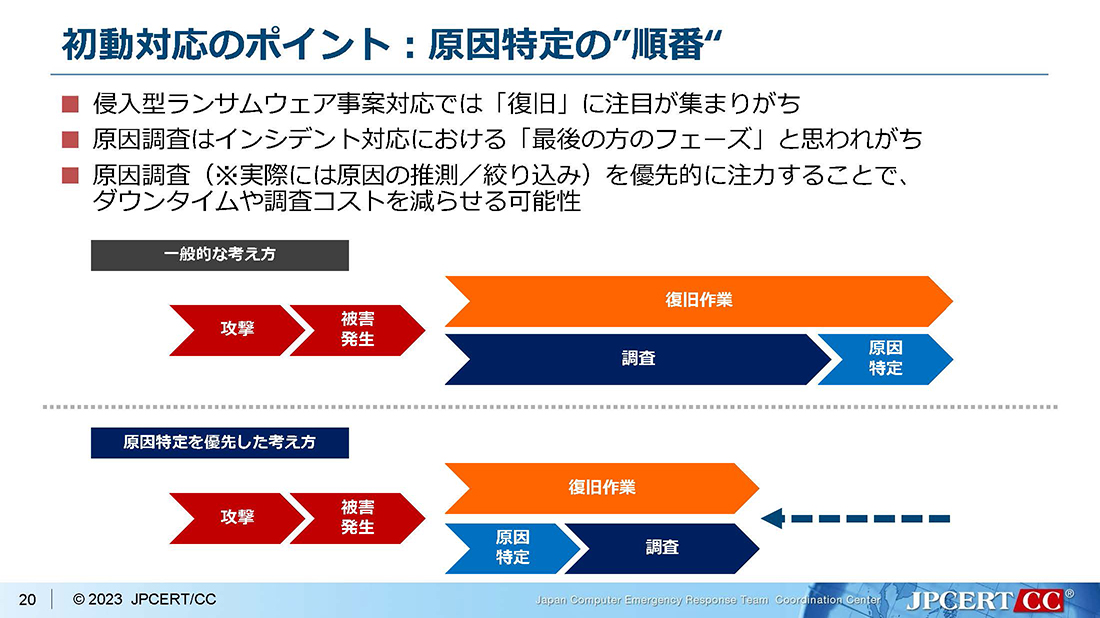

初動対応のポイント:原因特定の“順番”

侵入型ランサムウェア対応では事案の復旧に注目が集まりがちで原因調査が重要視されないことがありますが、原因調査を優先的に行うことで、ダウンタイム、調査費用の負担軽減につながります。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

脅威をコントロールする

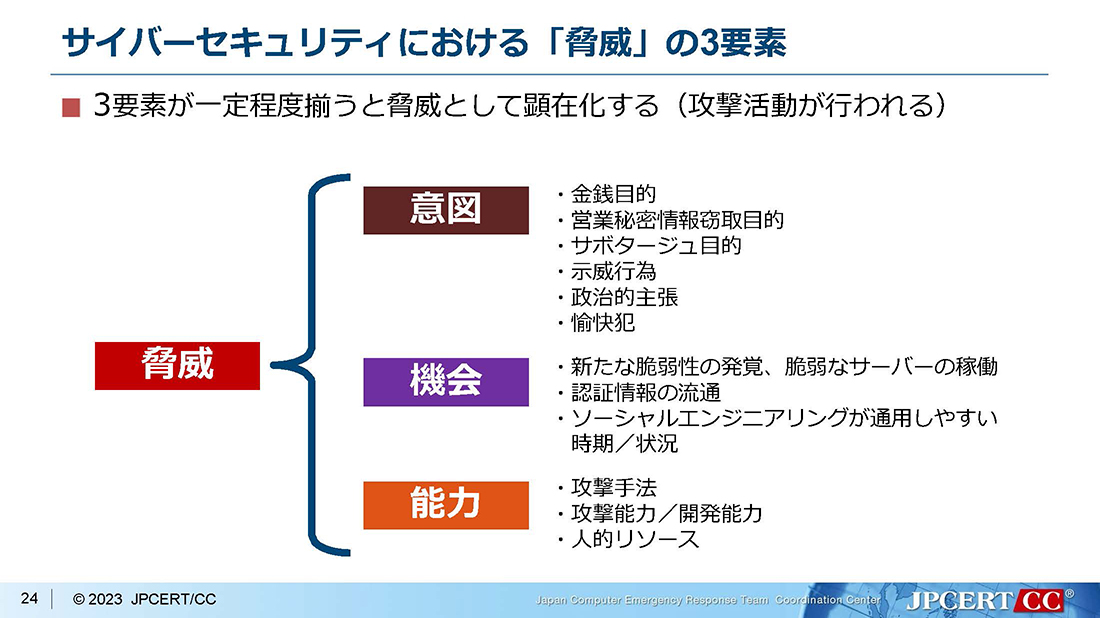

サイバーセキュリティにおける「脅威」の3要素

サイバーセキュリティにおける脅威の3要素とは、攻撃者の意図、攻撃できる条件とみなされる機会、そして攻撃者の能力です。この3要素がそろうと攻撃が行われると考えられます。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

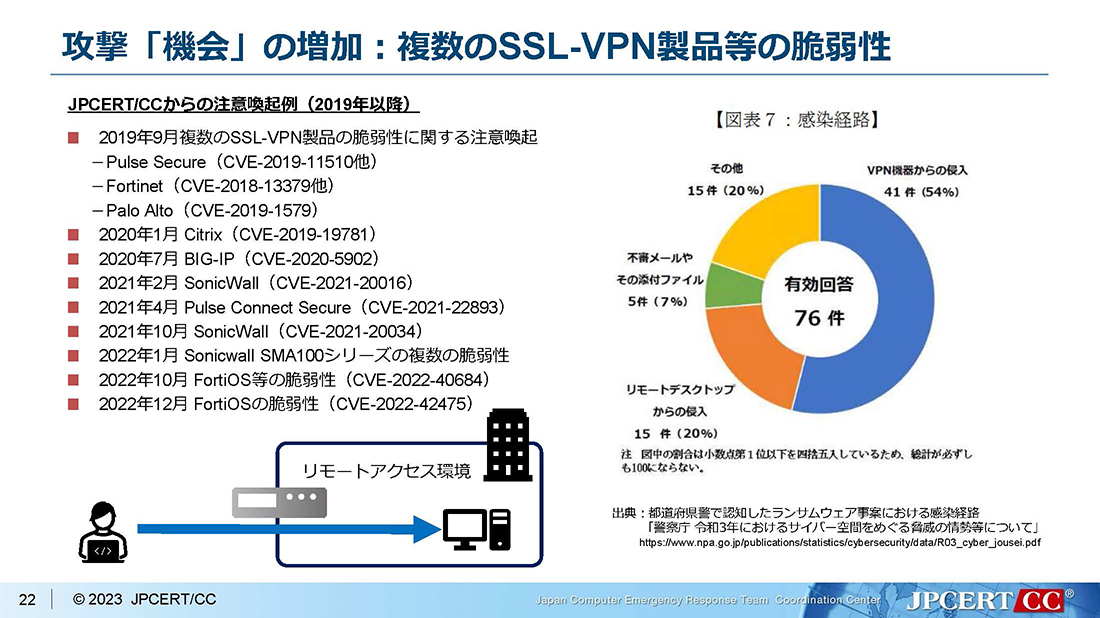

攻撃「機会」の増加

1. 複数のSSL-VPN製品等の脆弱性

SSL-VPN製品はリモートアクセス環境を支える重要な機器ですが、この製品の脆弱性が指摘されています。VPN製品から侵入したランサムウェア事案が多く報告されています。SSL-VPN製品の点検をお願いします。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

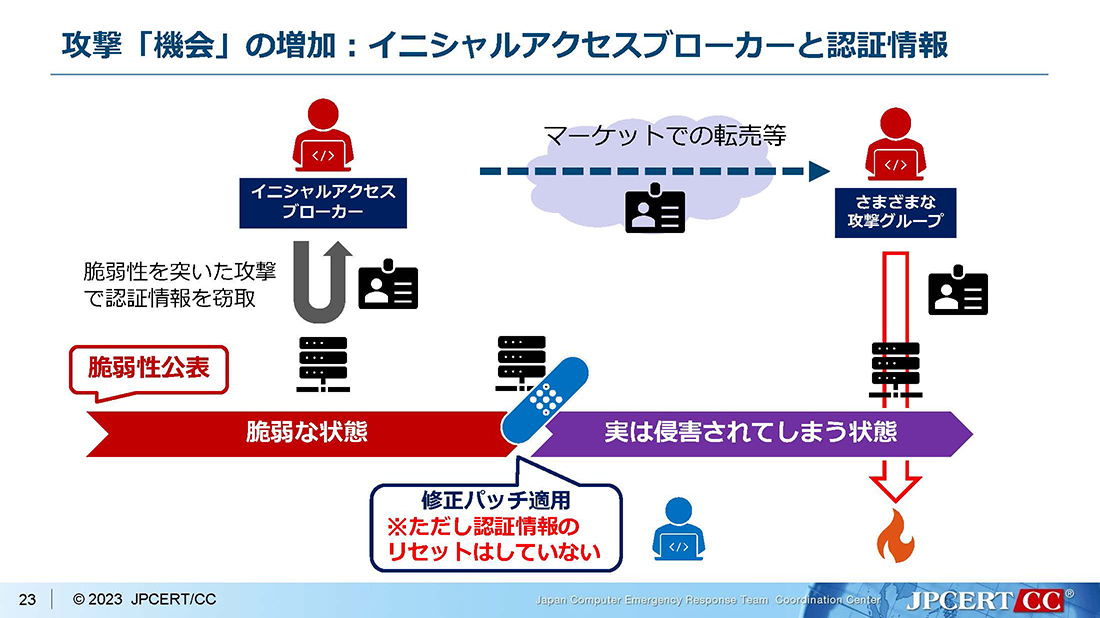

2. イニシャルアクセスブローカーと認証情報

SSL-VPN製品の脆弱な期間にイニシャルアクセスブローカーという攻撃者により大量の認証情報が奪われた後、修正パッチを適用する際、認証情報のリセットがされないケースが多くあります。事前に漏えいした認証情報は無効化されていないので悪用できる状態にあり、対象機器のソフトウェアバージョンが最新であっても、事前に窃取した認証情報はなおも有効であり、侵入可能になってしまっているのです。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

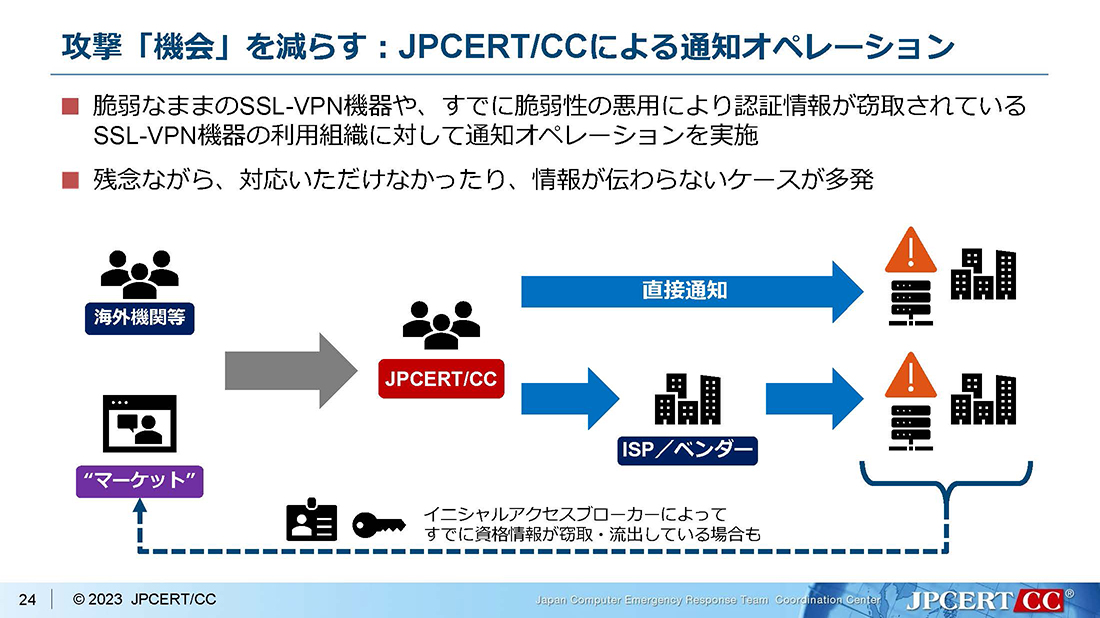

攻撃「機会」を減らす:JPCERT/CCによる通知オペレーション

認証情報の漏えいが確認された場合、弊センターから直接あるいはIPSやベンダー経由で通知するケースがあります。この通知が確実に受け取れる体制整備をお願いします。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

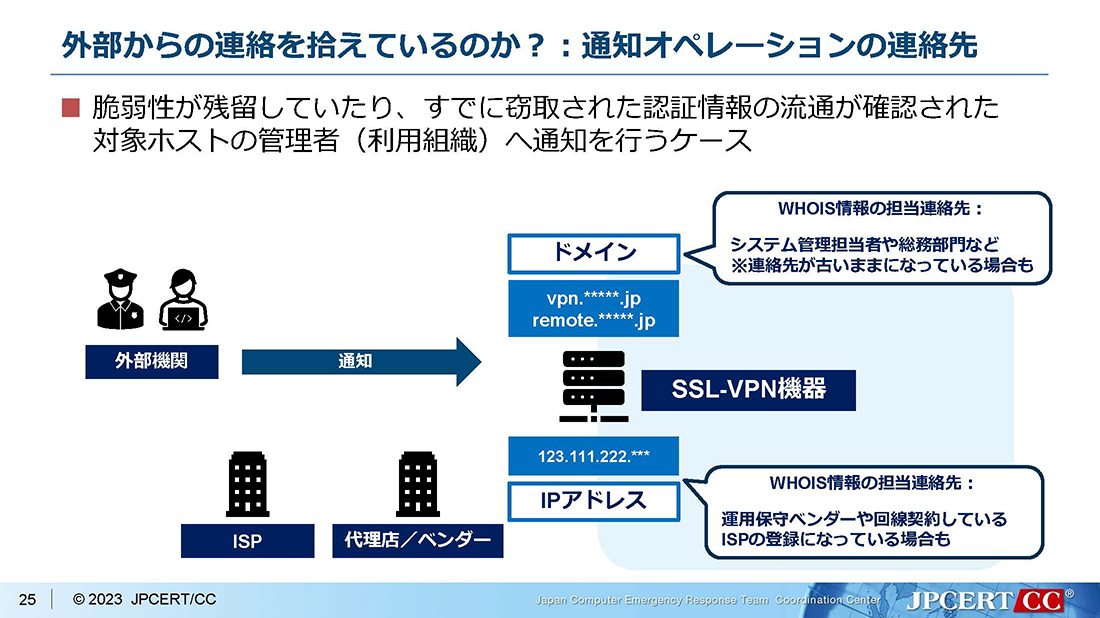

外部からの連絡を拾えているのか?:通知オペレーションの連絡先

弊センターから通知する際、ドメインのWHOIS情報に登録されている連絡先に連絡をしますが、連絡が届かないケースが散見されます。またIPアドレスが保守ベンダーやISP登録のIPを使用している場合もあります。連絡先の点検をお願いします。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

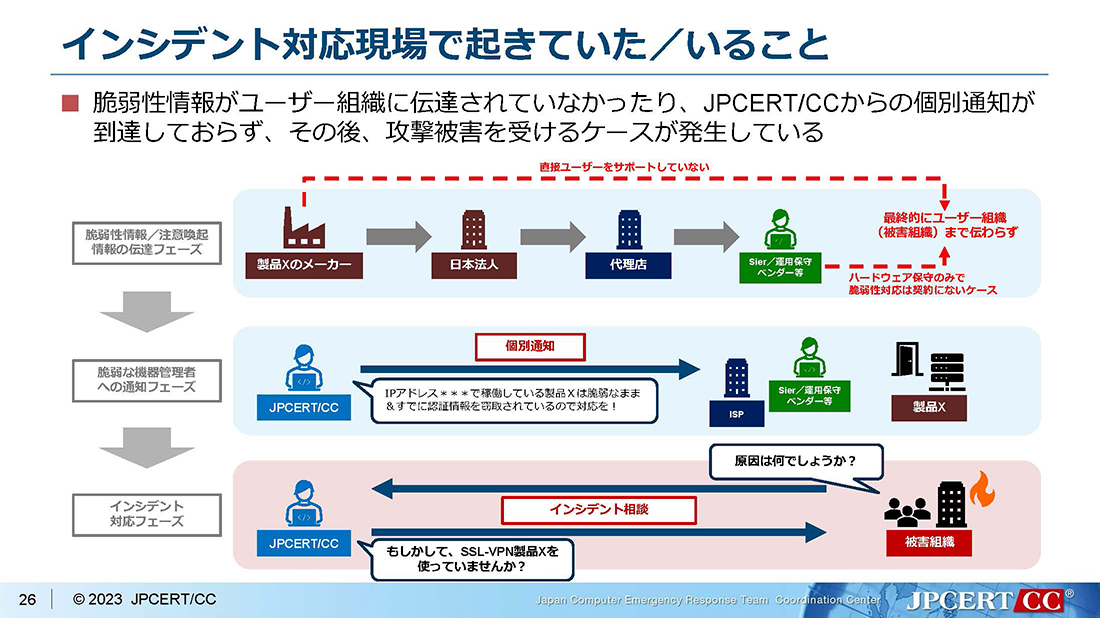

インシデント対応現場で起きていた/いること

多くの製品では、メーカーと直接サポート契約がなされていない場合があります。Sierや保守ベンダーなどとメンテナンス契約が結ばれている場合、セキュリティの保守契約がないため弊センターからの重要な情報が伝わらないことがあるのです。このようなケースはランサムウェアだけでなく、APTなどの高度なサイバー攻撃でも発生しています。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

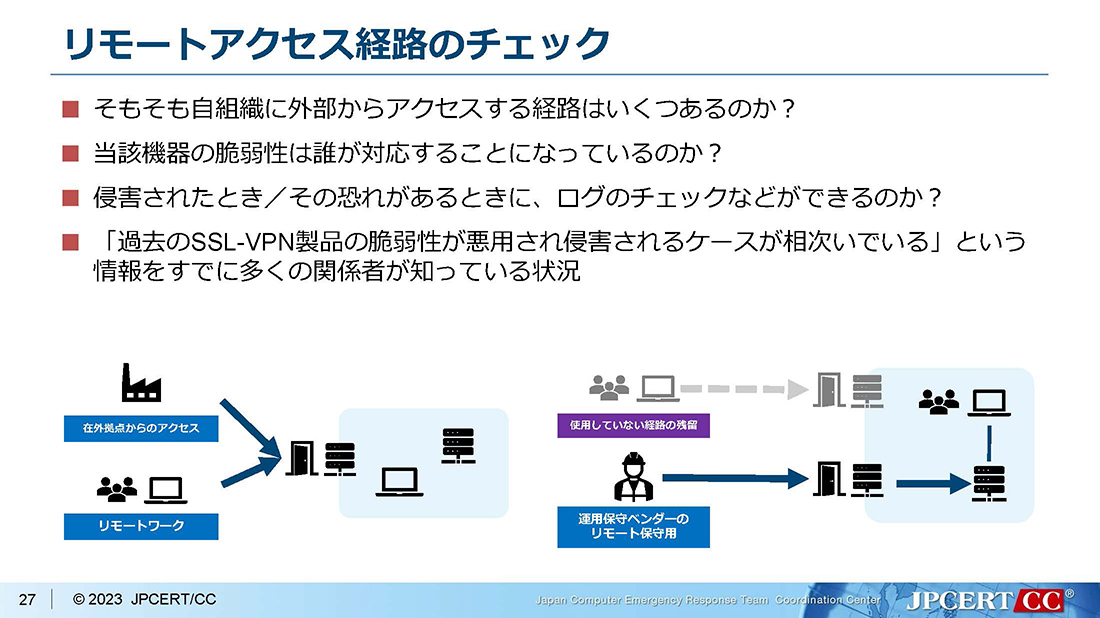

リモートアクセス経路のチェック

外部から自組織へアクセスできる経路の数、機器の脆弱性対応の責任者、ログの管理内容などの点検をお願いします。

過去のSSL-VPN製品の脆弱性情報を多くの関係者が認知している状況があります。機器のメンテナンスをお願いします。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

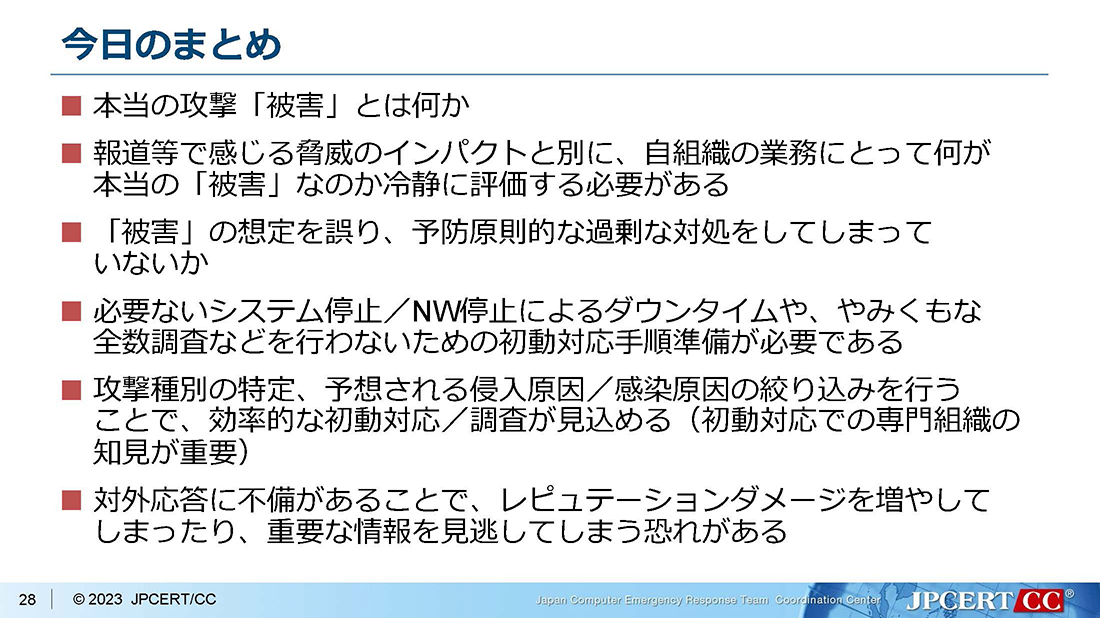

今日のまとめ

自組織の業務にとって何が本当のサイバー攻撃の被害となるのかを改めて評価する必要があります。

被害の想定を誤り、予防原則的な過剰な対処をしていないかを考える必要があります。DDoS攻撃やランサムウェア攻撃によるレピュテーション的なダメージにつながる情報が拡散してしまうことがありますが、それに対し過剰な対策をしない、あるいは冷静な情報発信を行っていくための体制整備、対応マニュアルの再整備が必要です。

ウェブサイトおよびウェブサーバー停止に関しては、事前にしっかりと情報発信できるSNSアカウントの準備や、代替のウェブサーバーなどを用意しておくことで、システム停止による被害を最小限に抑え、過剰な対応を抑制できることをご紹介しました。

またランサムウェア対応の観点から必要のないシステム停止、ネットワーク停止によるダウンタイム、本来発生する必要のない機会損失のダメージが生じていないかという点をご紹介しました。

本日はあまりお伝えできませんでしたが、ランサムウェア対応で、原因特定を優先することで、調査費用の削減、速やかな事業復旧につなげる取り組みができると思います。

今日ではさまざまなタイプの攻撃類型があり、組織の中の1つのセキュリティ部門だけで専門知識を蓄えていくには限界がありますので、情報共有をはじめとした外部の専門機関等との連携により知見を補い、攻撃種別の速やかな特定、侵入原因の推測を行っていく取り組みが重要です。

情報共有活動を通じて、外部の知見を借りる必要性をご認識いただければと思います。

インシデント対応時における情報共有活動は、被害公表もしていない段階で、外部の第三者組織に情報を渡していくため、会社トップからストップがかかるケースが相次いでます。共有・公表ガイダンスでも取り上げているとおり、事後の混乱の中で、社内調整、説得している時間はありませんから、事前に体制整備をしておくこと、また対応マニュアルを整備し、インシデント対応の訓練を行うことが必要となります。

メディアをはじめとしたステークホルダー関係者は、インシデント対応について、どのくらいの対応が相場観としてあるか知見を徐々に身に着けていて、対応内容の不備に関しては厳しい評価をしますので、対外応答の重要性を改めて認識いただければと思います。

講演資料:「サイバー攻撃対策における“予防原則”からの脱却」より

【本セミナーレポートに関する免責事項】

当サイトへの情報・資料の掲載には注意を払っておりますが、

最新性、有用性等その他一切の事項についていかなる保証をするものではありません。

また、当サイトに掲載している情報には、第三者が提供している情報が含まれていますが、

これらは皆さまの便宜のために提供しているものであり、

当サイトに掲載した情報によって万一閲覧者が被ったいかなる損害についても、

当社および当社に情報を提供している第三者は一切の責任を負うものではありません。

また第三者が提供している情報が含まれている性質上、

掲載内容に関するお問い合わせに対応できない場合もございますので予めご了承ください。